El reciente ataque a los NAS de marca QNAP con ransomware ha puesto nervioso a más de un propietario de esta solución para almacenar datos. Al final un NAS puede servir de protección ante los borrados (accidentales o no) de datos pero si están comprometidos se convierte en un problema adicional.

Evitar el malware de una forma 100% segura es imposible, pero aquí vamos a dar unos consejos para minimizar la probabilidad de vernos afectados por este tipo de ataques si tenemos un NAS, sea de la marca que sea.

Actualizar el software

Lo primero, aunque sea un poco de perogrullo, es tener el NAS actualizado. Siempre hay que usar la última versión software disponible del sistema operativo y de las aplicaciones que estemos usando. Esto permite que los únicos fallos de seguridad de los que se pueden aprovechar los creadores de malware sean los zero-day, es decir, los que todavía no han sido descubiertos por el fabricante.

Para hacer esto más llevadero lo mejor es configurar el NAS para realizar actualizaciones de forma automática. Por lo menos de los paquetes de software, el sistema operativo puede requerir algo más de supervisión.

Configuración de auto-actualización en Synology

Configuración de auto-actualización en Synology

Y si no tenemos habilitada la auto-actualización porque preferimos supervisar el proceso al menos hay que habilitar algún tipo de aviso en el móvil para que nos indique cuándo hay actualizaciones. No hay que olvidar que a veces el NAS se usa de forma continua pero desde distintos entornos (aplicaciones) y quizá no veamos el centro de notificaciones.

No usar el usuario de administrador

Teniendo actualizado el NAS se limita mucho los posibles problemas, pero igual que los usuarios tienen muchas maneras de acceder al NAS, el ransomware también. La mayor parte de los casos de encriptación de datos en los NAS no viene por fallos de seguridad de los mismos, sino por un PC comprometido en la red que tiene el NAS como una unidad más de datos.

Y es que una forma muy habitual de usar el NAS es como una unidad más de red. Y si un ordenador de la red ha sido infectado con ransomware y está autenticado como administrador en el NAS, tiene capacidad para encriptar de forma remota toda la unidad.

Aunque puede parecer que usar el usuario de administrador no es algo muy frecuente (y efectivamente es así en entornos empresariales) a nivel doméstico sí que es bastante habitual. Si estamos en esa situación lo recomendado es pasar a usar un usuario con permisos normales.

Habilitar la autenticación en dos pasos en Synology

Habilitar la autenticación en dos pasos en Synology

Para hacer este procedimiento menos tedioso basta con crear una nueva cuenta de administrador y una vez hecho esto loguearnos con ella y quitar los permisos a la que ya estábamos usando. A partir de ahora para instalar nuevos paquetes o cambiar configuraciones habrá que hacer login con esta nueva cuenta de forma exclusiva.

Además para tener más seguridad esta cuenta de administrador debería tener establecida la autenticación en dos pasos (cosa que permiten varias marcas de NAS), para evitar que un robo de claves sea suficiente para loguearse.

No usar la cuenta de administrador no impide que un PC con ransomware en la red pueda encriptar todos los archivos de dicho usario del NAS, pero si establecemos backups y snapshots por parte del administrador, los datos podrían ser recuperados.

Realizar backups del NAS

Tanto para evitar ransomware como para afrontar el imprevisto de un fallo hardware del NAS (de los discos duros) es importante realizar backups de los datos. Los NAS proporcionan muchas facilidades para hacerlo.

Existen múltiples servicios en la nube para realizar estos backups y basta con instalar desde la cuenta de administrador la aplicación correspondiente y configurar la cuenta del servicio en la nube para realizar la tarea.

Aplicaciones Synology para realizar backups

Aplicaciones Synology para realizar backups

Dropbox, Amazon S3, Google Drive y un largo etcétera de servicios en la nube están disponibles para hacer estos backups, solo hay que elegir por precios y funcionalidades y empezar a usar uno para tener los datos más seguros. El backup puede ser continuo o realizarse a alguna hora concreta de la noche para evitar cargar al NAS durante las horas de uso más intensivo.

Si el servicio en la nube permite recuperar versiones antiguas de los archivos estaremos mejor protegidos ante un ataque de ransomware, ya que si tardamos en darnos cuenta de que somos víctimas de un ataque los backups también podrían estar encriptados.

Es importante que el usuario habitual no sea el que realice los backups, ya que en caso de robo de contraseñas por acceso a través de carpeta de red el malware podría deshabilitar el backup o incluso borrarlo.

Usar snaptshots

Algunos NAS (como Synology o QNAP) tienen la posibilidad de habilitar la creación de snapshots. Esto permite que cuando se crea o modifica un archivo en realidad lo que se hace es escribir únicamente los cambios en el sistema de archivos.

Gracias a esta funcionalidad es posible ir atrás, como si fuera una máquina del tiempo, para recuperar versiones antiguas de los archivos. Justo una funcionalidad ideal en caso de ser atacados por ransomware.

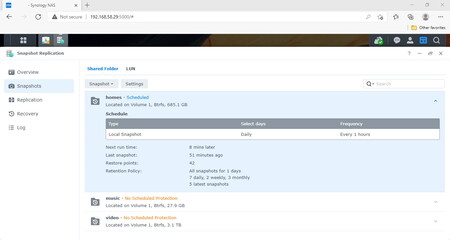

Snapshots en Synology

Snapshots en Synology

Es importante, de nuevo, no usar de forma habitual la cuenta de administrador y tenerla bien protegida (contraseña complicada, autenticación en dos pasos) para evitar que un software sofisticado deshabilite los snapshots antes de encriptar los archivos.

Normalmente el mayor temor de habilitar los snapshots es la ocupación del disco duro, pero realmente no ocupan mucho, ya que lo único que se hace es almacenar las diferencias cuando hay cambios en los archivos, que suelen ser pequeñas. Ante un borrado de archivos grandes sí que se mantendría la ocupación anterior. Para reducir el uso de disco duro lo ideal es limitar los snapshots durante un tiempo, por ejemplo mantener uno diario durante una semana (para recuperar borrados accidentales) y luego uno mensual durante varias semanas (para protegernos ante un ataque por ransomware).

Con estos consejos un ataque ransomware no es inevitable, pero desde luego complican mucho la consecución del objetivo: que la única forma de recuperar los datos sea pagando un rescate. Un rescate que, además, nunca garantiza que realmente recuperemos los datos pues debemos confiar en criminales para que nos proporcionen las claves.

Ver 14 comentarios

14 comentarios

rasputinio

Si tan solo el caso reciente de QNAP no hubiera sido porque dejaron credenciales de superadmin en texto plano en el código de la última versión de su software... No servía de nada que el usuario no use su propia cuenta de admin o que usase autenticación de dos factores.

Y el ransomware te borraba los snapshot. Así que el único consejo de los dichos aquí que serviría sería hacer backups. Más la contradicción de no exponer directamente a Internet un dispositivo que te venden para que justo hagas eso.

Basura de QNAP.

RamonYo 😬

¿Pero para qué quiero un NAS? Lo de hoy es la nube, donde esté la nube que se quiten los NASes.

¡Basura de QNAP!

cabezonian

Lo único recomendable es realizar backups periódicos manualmente. Automáticamente no es tan seguro, porque para eso el segundo respaldo también tendría conexión con la red comprometida.

Los snapshots se usan para restablecer archivos modificados en caso de error humano, al borrar o modificar algún archivo.

karrtojal

Los NAS son vulnerables a ransomwares. Porque no están aislados. Si se trabaja en el NAS están en bragas. Si se usa para backups, si están conectados, acaban infetándose. Una solución realmente efectiva a los ransomwares es cambiar la mentalidad y usar una infraestructura Cloud a modo de SaaS. Los archivos innacesibles salvo a través del programa. Si entra un ransomware, solo se come el ordenador, no los archivos.